최근 퍼플렉시티 프로 1년 이용권을 받았다.

퍼플렉시티는 검색에 특화된 ai로 답변 내용을 보고서처럼 받을 수 있다는 게 특징인 ai다.

유튜브를 보던 중에 제목과 같은 음모론을 보았고 한 번 퍼플렉시티에 검색해봤다.

한 번에 하지 않고 차근차근 검색해 보았다. 그 결과 방대한 양의 데이터를 분석해 주고 요약해 주었다.

따라서 마지막 질문과 답변부터 공개하고 그다음엔 어떤 데이터를 답변으로 내놓았는지 적겠다.

음모론은 사실로 확인된 바가 없다는 답변이 나왔다.

진짜 음모인지 아니면 skt에서 유심 비용을 줄이려고 작은 거짓말을 뿌렸다가 크게 이용되고 있는 건지는 모르겠다.

하지만 잇따른 해킹 사건으로 대한민국 데이터 보안이 얼마나 취약한지 알게 됐을 것이다.

최근 SK텔레콤 해킹, 코나아이, 이재명, 그리고 여러 해킹 사건을 연관 지어 음모론이 온라인과 일부 커뮤니티에서 퍼지고 있지만, 이러한 주장들은 사실로 확인된 바가 없습니다.

- 코나아이와 SKT 유심 공급: 코나아이는 ‘이재명 테마주’로 불리지만, 공식적으로 SK텔레콤에 유심(USIM)을 공급하지 않는 것으로 확인됐습니다. SKT의 유심 공급사는 엑스큐어, 유비벨록스, 탈레스, SK텔링크 네 곳이며, 코나아이는 LG유플러스와 KT에만 유심을 공급하고 있습니다15.

- 이재명과 코나아이: 코나아이는 이재명 더불어민주당 대표가 경기도지사였던 시절 경기지역화폐 운영사로 선정된 이력이 있어 정치 테마주로 분류되지만, SKT 해킹이나 유심 교체와 직접적인 연관은 없습니다1235.

- 해킹 사건과 정치적 연계: SKT 해킹, KS한국고용정보 해킹, 선관위 해킹 등 최근 대형 해킹 사건들과 특정 정치인, 특정 기업(코나아이), 또는 SKT와의 인위적 연계는 공식적으로 확인된 사실이 없으며, 근거 없는 음모론입니다.

따라서, 이 세 해킹 사건과 SKT, 코나아이, 이재명을 연관 지어 유포되는 음모론은 사실이 아니며, 관련성이나 근거가 확인된 바 없습니다.

Citations:

- https://news.nate.com/view/20250427n11724

- https://www.yna.co.kr/view/AKR20240924101500001

- https://biz.chosun.com/stock/stock_general/2025/04/15/M3W4N6MDIFBFPMZ6YIXLVA2CRU/

- https://news.nate.com/view/20250427n05316

- https://m.news.zum.com/articles/97872674

- https://www.fntoday.co.kr/news/articleView.html?idxno=350482

- https://lilys.ai/notes/943554

- https://www.chosun.com/national/court_law/2024/08/15/FUNRLW4EJVFUXK2NXEU7DBLQHA/

- https://www.jayupress.com/news/articleView.html?idxno=40014

- https://www.thepublic.kr/news/articleView.html?idxno=232642

- https://www.ichannela.com/news/main/news_detailPage.do?publishId=000000469503

- https://lilys.ai/notes/942832

- https://news.nate.com/view/20250428n14999?mid=n0105

- https://www.youtube.com/watch?v=w6EYTqH0lH8

- https://www.mk.co.kr/news/business/11293207

- https://www.opinionnews.co.kr/news/articleView.html?idxno=116387

- https://www.fntoday.co.kr/news/articleView.html?idxno=343993

- https://news.nate.com/view/20241230n11114

- https://news.zum.com/articles/97878860

- https://www.youtube.com/watch?v=4GjxTCl09ZU

Perplexity로부터의 답변: pplx.ai/share

SK텔레콤의 최근 주식 매각 소식 요약

**SK텔레콤(SKT)**이 최근 보유하던 카카오 주식 전량(1081만8510주, 약 2.44%)을 4133억 원 규모로 시간 외 대량매매(블록딜) 방식으로 매각했다는 소식이 2025년 4월 25일 공시를 통해 알려졌습니다1345678910.

매각 배경 및 목적

- SK브로드밴드 완전 자회사 편입: SKT는 이번 매각으로 확보한 자금을 활용해 SK브로드밴드의 지분을 추가로 인수, 완전 자회사로 편입할 계획입니다. 이를 위해 약 1조 1500억 원의 자금이 필요한데, 카카오 지분 매각이 그 일부를 충당합니다345.

- 미래 성장 투자 재원 마련: 인공지능(AI) 등 미래 성장 분야에 대한 투자 재원 확보와 재무구조 개선도 주요 목적입니다13456.

배경 및 영향

- 2019년 전략적 파트너십 종료: SKT와 카카오는 2019년 10월 약 3000억 원 규모의 지분을 교환하며 전략적 파트너십을 맺었으나, 이번 매각으로 5년 만에 사실상 지분 기반의 협력관계가 종료됐습니다1345.

- 카카오 주가 하락: SKT의 대규모 매각 소식이 전해지자 카카오 주가는 4% 가까이 하락하는 등 시장에 즉각적인 영향을 미쳤습니다26710.

- 향후 협력 전망: 양사는 지분 기반의 긴밀한 관계는 종료됐지만, 일부 사업(구독 플랫폼, 클라우드, ESG 공동펀드 등)에서는 협력을 지속할 계획이라고 밝혔습니다45.

주요 수치 요약

- 매각 주식 수: 10,818,510주

- 매각 금액: 약 4,133억 원

- 매각 방식: 시간 외 대량매매(블록딜)

- 주요 목적: SK브로드밴드 완전 자회사 편입, 미래 성장 투자 재원 마련

“SK텔레콤은 보유하던 카카오 주식을 매각한 이유에 대해 ‘미래 성장투자 재원 확보 및 재무구조 개선’이라고 밝혔다.”1

이번 SKT의 카카오 주식 전량 매각은 단순한 투자 회수 이상의 의미를 가지며, 향후 SKT의 AI·데이터센터 등 미래 성장 동력 확보와 기업 구조 재편의 신호탄으로 해석됩니다.

Citations:

- https://www.hani.co.kr/arti/economy/marketing/1194241.html

- https://www.opinionnews.co.kr/news/articleView.html?idxno=116281

- https://www.hankyung.com/article/202504254900g

- https://www.asiae.co.kr/article/2025042510062847105

- https://news.nate.com/view/20250425n14386

- https://www.etnews.com/20250425000072

- https://www.financialpost.co.kr/news/articleView.html?idxno=225174

- https://www.econovill.com/news/articleView.html?idxno=693582

- https://www.sisajournal-e.com/news/articleView.html?idxno=411271

- https://www.newsfc.co.kr/news/articleView.html?idxno=70878

Perplexity로부터의 답변: pplx.ai/share

SK텔레콤 대규모 해킹 사고 요약 (2025년 4월 기준)

2025년 4월, SK텔레콤이 해킹 공격을 받아 고객 유심(USIM) 관련 정보가 유출된 사실이 공식 확인됐습니다.

사고 개요

- 발생 시점: 2025년 4월 19일 밤, SK텔레콤 내부 시스템에서 해커의 악성코드 공격 정황이 발견됨247.

- 유출 정보: 고객의 유심 고유 식별번호, 휴대전화 번호 등 유심 관련 정보. 이름, 주민등록번호, 결제계좌번호 등 민감 정보는 포함되지 않은 것으로 회사 측은 설명712.

- 유출 규모: SK텔레콤 전체 가입자 2300만 명 중 실제 피해 인원은 아직 정확히 파악되지 않음. 정부와 SKT가 비상대책반을 꾸려 조사 중712.

- 해킹 경로: 해커가 내부 서버에 악성코드를 심어 유심 정보를 탈취. 해당 서버는 가입자 인증, 권한 부여 등 핵심 역할을 하는 '홈가입자서버'(HSS)로 알려짐9.

피해 및 우려

- 2차 피해 우려: 유심 정보가 복제폰 개통, 보이스피싱, 금융사기 등으로 악용될 가능성이 제기됨1612.

- 실제 피해 사례: 4월 말 기준, 공식적으로 유출 정보가 악용된 사례는 확인되지 않았으나, 부산에서 60대 남성이 SKT 먹통 현상 이후 5천만 원 피해를 입었다는 신고가 접수됨16.

- 고객 불안: 피해 규모와 범위가 명확하지 않아 이용자 불안이 확산. 온라인에서는 집단소송 움직임도 시작112.

SK텔레콤 및 정부 대응

- 초기 조치: 유출 정황 인지 즉시 악성코드 삭제, 해킹 의심 장비 격리249.

- 유심 무상 교체: 4월 28일부터 전국 T월드 매장 등에서 전 고객(2300만 명) 대상 유심 무료 교체 실시3813.

- 추가 보안 강화: 불법 유심 기변 및 비정상 인증 시도 차단, 유심 보호 서비스(무료) 제공248.

- 정부 조사: 과학기술정보통신부와 한국인터넷진흥원(KISA) 등 관계기관이 비상대책반을 구성해 사고 원인, 피해 규모, 경로 등 조사79.

논란 및 비판

- 신고 지연 논란: SKT가 해킹 인지 후 24시간 내 신고 의무를 어겼다는 지적이 제기됨1014.

- 피해 안내 및 보상: 사고 발생 후 며칠간 이용자에게 즉각적으로 알리지 않아 혼란이 커졌고, 유심 교체 비용 지원도 초기에는 미흡했다는 비판10.

주요 일정 및 서비스

| 사고 인지 | 2025년 4월 19일 밤 |

| 정부 신고 | 4월 20일(한국인터넷진흥원), 4월 22일(개인정보보호위원회) |

| 유심 교체 | 4월 28일 오전 10시부터 전국 매장 등에서 무료 실시38 |

| 유심 보호 서비스 | 무료 가입 가능 |

참고 및 주의사항

- 유심 복제 등 2차 피해 방지를 위해 유심 보호 서비스 가입, 유심 교체 권고6812.

- 재부팅 요구 등 의심스러운 연락은 절대 응하지 말 것11.

- 집단소송 등 피해자 권리 구제 움직임 확산112.

요약: SK텔레콤은 2025년 4월 해킹으로 대규모 유심 정보 유출 사고를 겪었으며, 전 고객 대상 유심 무상 교체와 보안 강화 조치를 시행 중입니다. 피해 규모와 경로는 조사 중이며, 2차 피해 예방을 위한 각별한 주의가 필요합니다.

Citations:

- https://www.hani.co.kr/arti/society/society_general/1194521.html

- https://news.sktelecom.com/211630

- https://www.chosun.com/economy/industry-company/2025/04/25/MJVK6MDNDFFPHBYAEMNKGMMEBA/

- https://news.sktelecom.com/211423

- https://www.youtube.com/watch?v=aUGvHQR2EKw

- https://www.youtube.com/watch?v=PZTNUFhypOs

- https://www.chosun.com/economy/industry-company/2025/04/23/F2ZBUOBEEFA5BO5YPGYSUND3JU/

- https://m.tworld.co.kr/customer/svc-info/notice/view?ntcId=22463

- https://m.boannews.com/html/detail.html?idx=136964

- https://news.nate.com/view/20250424n40866

- https://www.hani.co.kr/arti/economy/economy_general/1194544.html

- https://v.daum.net/v/20250428110134816

- https://www.mk.co.kr/news/business/11301532

- https://www.youtube.com/watch?v=z7tcWPCDmIs

- https://www.chosun.com/opinion/editorial/2025/04/28/BFZ3PRVZUVDZTKIAICLCSH5M4E/

- https://www.mk.co.kr/news/society/11303087

Perplexity로부터의 답변: pplx.ai/share

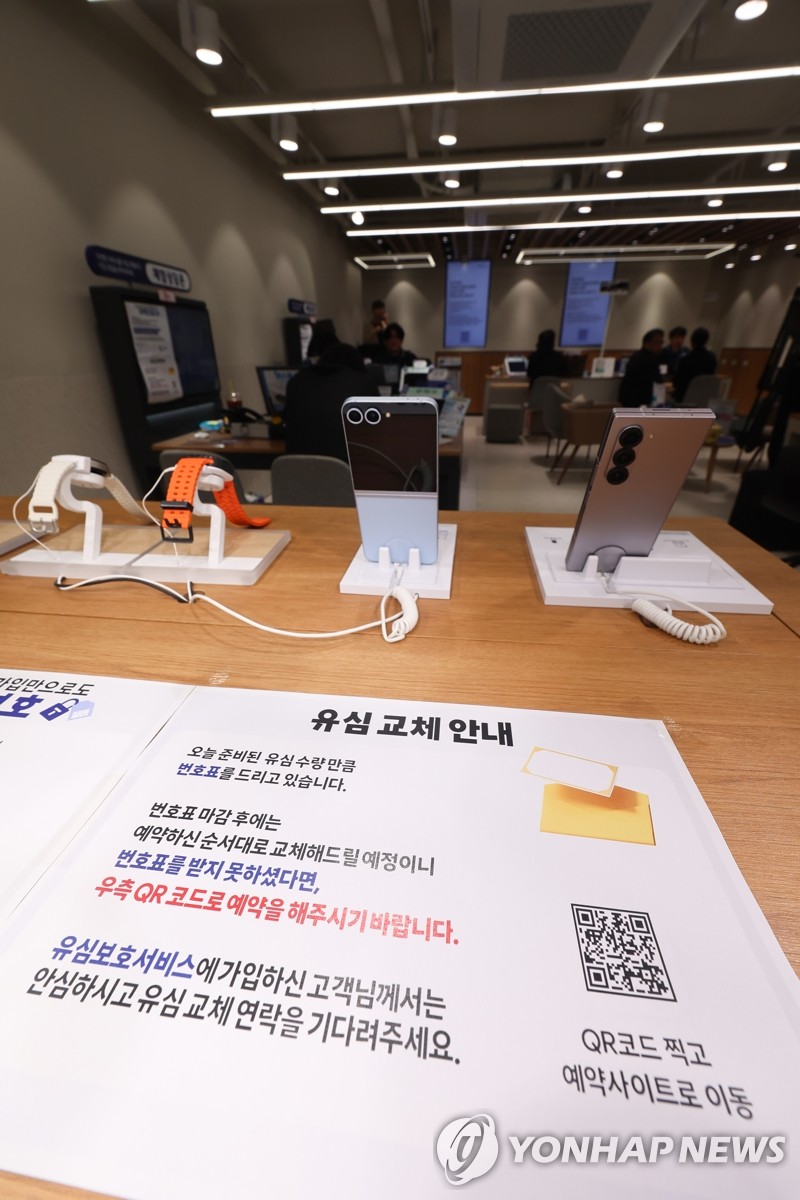

SK텔레콤은 최근 해킹 사고로 인해 고객 유심(USIM) 정보가 유출된 사실이 확인되자, 2025년 4월 28일 오전 10시부터 전국 2,600여 개 T월드 매장에서 전 고객을 대상으로 유심 무료 교체 서비스를 시작했습니다12368.

주요 내용은 다음과 같습니다.

- 대상: 2025년 4월 18일 24시 이전 SK텔레콤에 가입된 모든 이동통신 고객(스마트폰, 태블릿, 워치 등 여러 회선도 모두 해당). 알뜰폰(MVNO) 이용자도 포함되며, 시행 시기와 방법은 각 알뜰폰 업체에서 별도 공지 예정28.

- 방법: 전국 T월드 매장, 인천공항 등 공항 로밍센터에서 교체 가능. 온라인 예약 시스템(care.tworld.co.kr)도 운영해 혼잡을 최소화할 계획34567.

- 유심 수급: 현재 약 100만 개의 유심을 보유하고 있고, 5월 말까지 500만 개를 추가 확보할 예정. 전체 교체 대상은 SK텔레콤 2,300만 명, 알뜰폰 187만 명 등 총 2,500만 명에 달함12.

- 기타: 4월 19~27일 사이 자비로 유심을 교체한 고객에게도 무상 교체 비용을 소급 적용해 환불 예정8.

- 유심보호서비스: 유심 교체 전까지 유심보호서비스(무료)에 가입할 것을 적극 권장. 이 서비스는 불법 유심 복제 및 2차 피해를 막는 데 효과가 있으며, 가입자에게 피해가 발생하면 SK텔레콤이 100% 책임진다고 안내123.

예약 및 교체 절차

- 온라인 예약 시스템을 통해 본인 인증 후 희망 매장을 선택해 신청 가능

- 예약이 완료되면 매장 방문 안내 문자가 발송

- 현장에서는 신분증과 예약 확인 문자를 대조해 본인에게만 유심을 교체367

참고: 유심 재고 부족 및 대기 시간 증가가 예상되어, SK텔레콤은 가급적 온라인 예약 후 방문을 당부하고 있습니다1236.

요약:

SK텔레콤은 해킹 사고로 인한 고객 불안을 해소하기 위해 4월 28일부터 전국 매장에서 전 고객을 대상으로 유심 무료 교체를 시작했으며, 온라인 예약 시스템도 함께 운영 중입니다. 유심보호서비스 가입도 적극 권장하고 있습니다12368.

Citations:

- https://www.yna.co.kr/view/AKR20250427055100017

- https://www.inthenews.co.kr/news/article.html?no=71751

- https://news.sktelecom.com/211674

- https://www.wowtv.co.kr/NewsCenter/News/Read?articleId=A202504280108&t=RS

- https://www.viva100.com/article/20250428500201

- https://www.yna.co.kr/view/AKR20250428026000017

- https://news.nate.com/view/20250428n05452?mid=n0105

- https://www.chosun.com/economy/industry-company/2025/04/25/MJVK6MDNDFFPHBYAEMNKGMMEBA/

Perplexity로부터의 답변: pplx.ai/share

SK텔레콤이 해킹 사고로 인해 실시하는 무료 유심 교체는 기존에 사용하던 유심과 동일한 종류의 신규 유심(USIM) 카드로 이루어집니다. 즉, 고객이 사용 중인 단말기(스마트폰, 태블릿, 워치 등)에 맞는 표준 규격의 새 유심으로 교체됩니다. 특별한 보안 기능이 추가된 "특수 유심"이 따로 지급되는 것은 아니며, 기존 유심 정보(고유식별번호, 인증키 등)가 유출되었으므로, 이 정보가 전혀 새롭게 부여된 미사용 유심으로 바꿔주는 것이 핵심입니다167.

- 단말기 기종에 맞는 규격(나노, 마이크로, 표준 등) 유심으로 교체가 가능합니다1.

- 스마트워치, 키즈폰 등 일부 특수 단말기는 별도 절차가 필요할 수 있습니다1.

- 유심 자체는 기존과 동일한 SK텔레콤 공식 유심이며, 교체와 동시에 유심 보호 서비스(비인가 기기변경·복제 차단 등) 가입을 권장하고 있습니다16.

요약하면, SKT가 무료로 교체해주는 유심은 기존과 동일한 신규(미사용) SK텔레콤 공식 유심이며, 단말기 종류에 맞게 지급됩니다. 추가적인 보안 기능은 유심 보호 서비스 가입을 통해 제공받을 수 있습니다.

Citations:

- https://filmk.tistory.com/entry/SKT%EC%9C%A0%EC%8B%AC%EB%AC%B4%EC%83%81%EA%B5%90%EC%B2%B4%EB%B0%A9%EB%B2%95

- https://www.youtube.com/watch?v=SOuXgABuzuQ

- https://news.nate.com/view/20250428n05452?mid=n0105

- https://news.jtbc.co.kr/issues/NK10014812

- https://www.chosun.com/economy/industry-company/2025/04/25/TPPZOGTRH5H33GA5ATBLB6VVVY/

- https://www.4th.kr/news/articleView.html?idxno=2084459

- https://news.nate.com/view/20250428n11198?mid=n0105

- https://www.hankyung.com/article/202504255441i

- https://news.jtbc.co.kr/article/NB12244387

Perplexity로부터의 답변: pplx.ai/share

SK텔레콤이 이번 무료 유심 교체에 사용하는 유심(USIM) 카드는 SK텔레콤이 직접 제조하는 것이 아니라, 국내외 여러 전문 유심 제조사로부터 공급받는 제품입니다. 즉, 유심을 만든 회사와 SK텔레콤은 별개입니다.

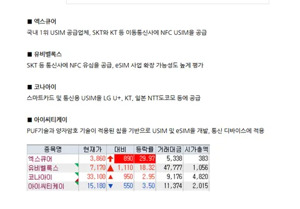

현재 SK텔레콤에 유심을 공급하는 주요 제조사는 다음과 같습니다.

- 엑스큐어

- 유비벨록스

- 탈레스

- SK텔링크

이 네 곳이 SK텔레콤의 공식 유심 공급사로 확인됐으며, 최근 일부 루머(예: 코나아이 등 특정 업체가 독점적으로 공급한다는 주장)는 사실이 아닌 것으로 밝혀졌습니다147.

따라서, SK텔레콤에서 배포하는 유심은 SK텔레콤이 직접 만든 것이 아니며, 여러 전문 유심 제조사가 생산한 제품입니다. SK텔레콤은 이들 업체로부터 유심을 구매해 고객에게 제공합니다.

Citations:

- https://www.hankyung.com/article/2025042787021

- https://www.mk.co.kr/news/it/11303075

- https://www.yna.co.kr/view/AKR20250428050200008

- https://news.nate.com/view/20250427n11724

- https://www.newsspace.kr/news/article.html?no=6756

- https://v.daum.net/v/20250428113614903

- https://biz.heraldcorp.com/article/10475315

- https://www.youtube.com/watch?v=SOuXgABuzuQ

- https://www.fntoday.co.kr/news/articleView.html?idxno=350482

- https://www.chosun.com/economy/industry-company/2025/04/26/BDP2C4B5DNDF7GLLO5GKJ2TGDQ/

- https://news.nate.com/view/20250428n16156?mid=n1101

- https://www.hankyung.com/article/2025042895456

Perplexity로부터의 답변: pplx.ai/share

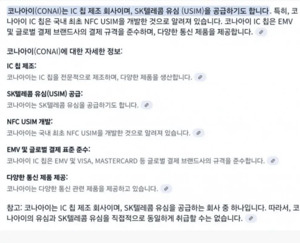

코나아이(Kona I) 개요 및 최근 이슈

**코나아이**는 국내 대표적인 스마트카드 및 유심(USIM) 칩 제조·솔루션 기업입니다. 디지털 인증, 결제, 모빌리티, 블록체인 등 다양한 분야에서 플랫폼과 보안 솔루션을 제공하고 있으며, 특히 유심칩, 신용카드, 신분증, 전자여권용 IC칩 등 다양한 스마트카드 제품을 생산합니다148.

주요 사업 및 특징

- 스마트카드 및 유심(USIM) 제조: 코나아이는 자체 칩 운영체제(KONA OS)를 기반으로, 통신용 유심, 신용카드, 전자여권, 디지털 화폐 하드웨어 월렛 등 다양한 IC칩 솔루션을 제공합니다8.

- 글로벌 인증: EMV 국제 결제 표준, 전자여권용 CC 인증, FIPS 140-2 등 글로벌 보안 인증을 다수 보유하고 있습니다8.

- 국내외 통신사 공급: 코나아이는 LG유플러스, KT 등 국내 주요 통신사에 유심을 공급하고 있습니다. 사업보고서에도 “2011년부터 통신용 유심을 LG유플러스와 KT에 공급 중”이라고 명시되어 있습니다678.

SK텔레콤과의 관계

- SK텔레콤 유심 공급 여부: 최근 SK텔레콤의 대규모 유심 해킹 및 무료 교체 이슈와 관련해 코나아이가 SKT에 유심을 공급한다는 루머가 있었으나, 코나아이는 SK텔레콤에 유심을 공급하지 않는 것으로 공식 확인됐습니다678.

- SKT 공식 유심 공급사: SK텔레콤의 공식 유심 공급사는 엑스큐어, 유비벨록스, 탈레스, SK텔링크 등 네 곳입니다. 코나아이는 포함되어 있지 않습니다678.

- 투자자 관심: 유심칩 대란으로 인해 코나아이를 포함한 유심 제조사들의 주가가 단기 급등했으나, SKT 직접 공급사라는 오해에서 비롯된 측면이 있습니다1359.

기타 정보

- 이재명 테마주: 코나아이는 과거 경기지역 화폐 사업 운영업체로 선정된 이력이 있어 정치 테마주로 분류되기도 했습니다67.

- 시장 반응: SKT 유심 무상 교체 이슈로 코나아이를 비롯한 유심 제조사들의 주가가 단기적으로 크게 올랐습니다1359.

요약

Citations:

- https://www.yna.co.kr/view/AKR20250428050200008

- https://www.mk.co.kr/news/it/11303075

- https://biz.heraldcorp.com/article/10475315

- https://www.fntoday.co.kr/news/articleView.html?idxno=350477

- https://www.newsspace.kr/news/article.html?no=6756

- https://news.nate.com/view/20250427n11724

- https://m.news.zum.com/articles/97872674

- https://economy.livinginform.com/entry/%EC%BD%94%EB%82%98%EC%95%84%EC%9D%B4-%EC%9C%A0%EC%8B%AC-SK%ED%85%94%EB%A0%88%EC%BD%A4-%ED%95%B4%ED%82%B9-%EC%82%AC%EA%B1%B4-%EC%A7%84%EC%8B%A4-%ED%99%95%EC%9D%B8

- https://v.daum.net/v/20250428113614903

- https://news.nate.com/view/20250427n14921

- https://www.fntoday.co.kr/news/articleView.html?idxno=350482

- https://lilys.ai/notes/943554

- https://www.youtube.com/watch?v=4GjxTCl09ZU

- https://www.jobkorea.co.kr/company/1411136

Perplexity로부터의 답변: pplx.ai/share

KS한국고용정보 해킹 사고 요약 (2025년 4월)

2025년 4월, 콜센터 아웃소싱 전문기업 KS한국고용정보가 대규모 해킹 공격을 받아 임직원 3만6천여 명의 개인정보가 유출되는 사고가 발생했습니다.

사고 개요

- 발생 시점: 2025년 4월 19일 해킹 공격 발생, 4월 22일 회사가 개인정보 유출 신고124.

- 유출 규모: 현직 임직원 7천 명, 퇴사자 2만9천 명 등 총 3만6천 명의 정보 유출 추정1.

- 유출 경로: 인포스틸러 악성코드(LummaC2) 감염 → 관리자 계정 탈취 → 인사관리시스템 접근 및 대량 정보 유출5613.

유출된 개인정보 항목

- 기본정보: 이름, 생년월일, 주민등록번호(뒷자리), 이메일, 비밀번호, 주소, 계좌번호, 전화번호 등(일부 암호화)246.

- 민감정보: 본인 사진, 신분증 사본, 통장 사본, 근로계약서, 서명, 급여 정보, 가족관계증명서, 주민등록등본, 혼인관계증명서 등 다수 문서(암호화되지 않은 상태)256.

- 특징: 입사 시 제출한 각종 신분증, 증명서, 계약서 등 고위험 문서까지 포함되어 2차 피해 우려가 매우 큼256.

2차 피해 우려

- 다크웹 유통: 유출 데이터(22GB 분량)가 해킹 포럼에서 약 1,500만 원(15,000달러)에 판매 중156913.

- 범죄 악용 가능성: 명의도용, 보이스피싱, 파밍 등 2차 범죄에 악용될 소지 매우 큼126.

- 퇴사자 정보까지: 수년 전 퇴사자 정보도 포함되어 개인정보 보관·삭제 정책 부실 지적6.

대응 및 조치

- 시스템 분리 및 보완: 해킹 인지 즉시 해당 시스템 분리, 신규 서버로 이전 등 추가 피해 방지 조치12.

- 기관 신고: 한국인터넷진흥원(KISA) 등 관계기관에 신고 완료2.

- 피해자 안내: 임직원 대상 비밀번호 변경 등 보안 조치 권고, 유출 항목 조회 시스템 마련2.

- 조사 착수: 개인정보보호위원회가 유출 경위, 신고 절차 적법성, 안전조치 의무 이행 여부 등 조사 중1.

- 분쟁조정 안내: 피해자에게 개인정보 분쟁조정위원회 신청 등 구제 절차 안내2.

전문가 및 업계 평가

- 보안 미흡 지적: 문서 기반 정보의 미흡한 암호화, 퇴사자 정보 관리 부실 등 근본적 보안 문제 지적56.

- 심각성: SKT 유심 유출과 비교해도, 신분증·계약서 등 고위험 문서 유출과 다크웹 실거래 정황에서 심각성이 더 크다는 평가56.

요약

KS한국고용정보는 2025년 4월 해킹 공격으로 임직원 3만6천 명의 이름, 주민번호, 계좌번호, 신분증 사본, 급여명세서 등 고위험 개인정보가 대량 유출됐으며, 일부 정보는 현재 다크웹에서 불법 거래 중입니다. 개인정보보호위원회 등 관계기관이 조사를 진행 중이며, 피해자들에게는 비밀번호 변경 등 추가 보안 조치와 분쟁조정 신청이 안내되고 있습니다12613.

Citations:

- https://www.yna.co.kr/view/AKR20250428074700530

- https://m.boannews.com/html/detail.html?idx=136972

- https://www.tleaves.co.kr/news/articleView.html?idxno=7485

- https://kr.linkedin.com/posts/%EB%AF%BC%EC%84%B1-%EC%9E%A5-0b4b47130_%EC%82%AC%EA%B1%B4-%EA%B0%9C%EC%9A%94-ks%ED%95%9C%EA%B5%AD%EA%B3%A0%EC%9A%A9%EC%A0%95%EB%B3%B4%EA%B0%80-2025%EB%85%84-4%EC%9B%94-19%EC%9D%BC-%EC%99%B8%EB%B6%80-%ED%95%B4%ED%82%B9-%EA%B3%B5%EA%B2%A9%EC%9D%84-activity-7320664261934927874-Xq6l

- https://www.youtube.com/watch?v=EvQsdLr473s

- https://juding.tistory.com/entry/KS%ED%95%9C%EA%B5%AD%EA%B3%A0%EC%9A%A9%EC%A0%95%EB%B3%B4-%EB%8C%80%EA%B7%9C%EB%AA%A8-%EA%B0%9C%EC%9D%B8%EC%A0%95%EB%B3%B4-%EC%9C%A0%EC%B6%9C-%EC%82%AC%EA%B3%A0-%EB%B0%9C%EC%83%9D%E2%80%A6%EB%8B%A4%ED%81%AC%EC%9B%B9-%EA%B1%B0%EB%9E%98-%EC%A0%95%ED%99%A9%EA%B9%8C%EC%A7%80

- https://www.economidaily.com/view/20231023224851277?l=T

- https://www.pipc.go.kr/np/cop/bbs/selectBoardArticle.do?bbsId=BS074&mCode=C020010000&nttId=9874

- http://www.goyangin.net/news/articleView.html?idxno=5423

- https://www.mk.co.kr/news/economy/11086339

- https://www.outsourcing.co.kr/news/articleView.html?idxno=101784

- https://news.kbs.co.kr/news/view.do?ncd=8029453

- https://www.dailysecu.com/news/articleView.html?idxno=165636

- https://m.ruliweb.com/pc/board/300006/read/2324230

- https://m.work24.go.kr/cm/c/d/0130/selectBbttList.do?currentPageNo=1&recordCountPerPage=10&bbsClCd=Sc8V6j0JjGqXnMG4z2%2Fx%2Bg%3D%3D&bbsUrl=%2Fc%2Fd%2F0130%2FselectBbttListPost.do

Perplexity로부터의 답변: pplx.ai/share

최근 선관위 해킹 및 정보 유출 주요 소식

1. 홈페이지 대상 사이버 공격(2025년 4월)

- 2025년 4월 22일, 중앙선거관리위원회(선관위) 홈페이지의 선거통계시스템에 대해 3시간가량 외부에서 서버 과부하를 유발하려는 사이버 공격이 시도되었습니다.

- 선관위는 통합관제와 정보보호 시스템 모니터링을 통해 공격을 인지하고, 해당 IP를 신속히 차단해 실제 피해나 정보 유출은 발생하지 않았다고 공식 발표했습니다.

- 공격 대상은 **내부 전산망이 아닌 외부에 공개된 홈페이지(선거통계시스템)**였으며, 선거 투·개표와는 무관한 시스템입니다.

- 선관위는 이번 공격을 엄중하게 인식하고 경찰에 수사를 의뢰했으며, 보안 관제 모니터링을 한층 강화 중입니다357.

2. 직원 정보 유출 사고(2024년 5월)

- 2024년 5월, 선관위는 내부 보안점검 과정에서 소속 직원 3,000여 명의 이름, 부서명, 인터넷 프로토콜(IP) 주소 등 개인정보가 외부로 유출되는 사고가 있었습니다.

- 유출된 정보에는 직원 PC 보안점검 채점표 등도 포함되어 있었으며, 일부 내부 문서가 인터넷 사이트에 공개된 것으로 확인됐습니다.

- 선관위는 처음에는 “이미 공개된 정보”라며 신고 의무가 없다고 주장했으나, 한 달 뒤인 6월 말 개인정보보호위원회에 뒤늦게 유출 신고를 했습니다.

- 개인정보보호위원회는 관련법 위반 여부, 유출 경위, 안전조치 의무 이행 여부 등에 대한 조사 착수를 검토 중입니다6810121719.

3. 부정선거·해킹 음모론 관련

- 최근 대선을 앞두고 선관위 해킹 가능성, 서버 조작 등과 관련한 각종 음모론과 우려가 제기되고 있으나, 선관위와 보안 전문가들은 “실제 해킹으로 선거 결과를 바꾸는 것은 불가능하다”고 강조하고 있습니다.

- 선관위 서버는 인터넷과 분리된 폐쇄망에서 운영되고 있으며, 실제 투표와 개표는 실물 투표지로 이뤄지기 때문에 해킹만으로 결과 조작은 불가능하다는 설명입니다4913.

요약

- 2025년 4월: 선관위 홈페이지(선거통계시스템) 대상 사이버 공격 발생, 신속 차단으로 피해·정보 유출 없음.

- 2024년 5월: 내부 보안점검 과정에서 직원 3,000여 명의 개인정보 유출, 개인정보위 조사 착수 검토.

- 선거 시스템: 해킹 시도 및 음모론 지속, 실제 선거 결과 조작은 시스템 구조상 불가능하다는 것이 선관위 공식 입장입니다.

Citations:

- https://www.chosun.com/national/court_law/2025/02/12/JSDPHB2D3FBTXMDKQN7QKLFUD4/

- https://www.nec.go.kr/site/nec/ex/bbs/List.do?cbIdx=1287

- https://www.youtube.com/watch?v=7yQQhSf1p8o

- https://www.donga.com/news/Politics/article/all/20250411/131400490/2

- https://www.segye.com/content/html/2025/04/24/20250424520433.html

- https://news.sbs.co.kr/news/endPage.do?news_id=N1007709067

- https://www.yna.co.kr/view/AKR20250423160300001

- https://www.yna.co.kr/view/AKR20240624085600530

- https://munhwa.com/news/view.html?no=2025011401032430173001

- https://news.kbs.co.kr/news/view.do?ncd=8003825

- http://newstapa.org/article/Tcv47

- https://www.yna.co.kr/view/AKR20240624085651530

- https://www.nec.go.kr/site/nec/ex/bbs/View.do?cbIdx=1147&bcIdx=266123

- https://www.youtube.com/watch?v=h1GII_Rmz5Q

- https://www.imaeil.com/page/view/2025042716443621053

- https://www.edaily.co.kr/News/Read?newsId=03611286638951240&mediaCodeNo=257

- https://dt.co.kr/contents.html?article_no=2024070402109931065013

- https://www.hankyung.com/article/202406172472Y

- https://m.news.nate.com/view/20240704n02416?list=edit&cate=tot

- https://mn.kbs.co.kr/news/pc/view/view.do?ncd=8004138

Perplexity로부터의 답변: pplx.ai/share

세 해킹사건의 공통점

최근 발생한 SK텔레콤 유심 정보 유출, KS한국고용정보 인사시스템 해킹, 선관위(중앙선거관리위원회) 해킹/취약점 사건에는 다음과 같은 공통점이 있습니다.

1. 대규모 개인정보 또는 중요 정보 유출 위험

- 세 사건 모두 수만~수천만 명에 달하는 국민 또는 임직원의 개인정보, 인증정보, 내부 시스템 데이터 등 대규모 정보가 유출되었거나 유출될 뻔한 상황이었습니다1235.

- 특히 이름, 연락처, 주소, 계좌번호, 신분증 사본 등 민감 정보가 포함되어 2차 범죄(피싱, 명의도용 등) 우려가 큽니다126.

2. 내부 시스템의 보안 취약점 노출

- 모두 해커가 기업·기관의 내부 전산 시스템 또는 관리자 계정을 노려 침투하거나, 시스템 취약점(망분리 미흡, 단순 비밀번호, 악성코드 감염 등)을 이용해 공격이 이뤄졌습니다357.

- 선관위의 경우 실제 해킹 피해뿐 아니라 기술적으로 해킹이 가능한 취약점이 여러 차례 공식적으로 지적됐습니다58.

3. 보안 관리 부실 및 대응 미흡

- 해킹 사고가 발생한 뒤에도 신속한 신고, 피해자 안내, 보안 강화 조치가 미흡했다는 비판이 공통적으로 제기됐습니다45.

- 선관위는 자체 평가에서 '100점 만점'이라고 했으나 실제 점검 결과는 매우 낮았고, KS한국고용정보도 퇴사자 정보 등 불필요한 개인정보를 과도하게 보관해 피해를 키웠습니다54.

4. 2차 피해 및 사회적 파장

- 유출된 정보가 다크웹 등에서 거래되거나, 실제로 2차 범죄에 악용될 위험이 크다는 점도 공통적입니다46.

- 국민 신뢰 하락, 집단 소송, 제도 개선 요구 등 사회적 파장도 동반되었습니다.

5. 정부 및 관계기관 조사 착수

요약 표

| SKT 유심 해킹 | 유심, 전화번호 등 | 내부 서버 악성코드 감염 | 유심 무상 교체, KISA 조사 |

| KS한국고용정보 해킹 | 인사·신분증·계좌 등 | 관리자 계정 탈취, 악성코드 | 다크웹 유통, 집단소송, 조사 |

| 선관위 해킹/취약점 | 직원정보·선거시스템 등 | 망분리 미흡, 단순 비번 등 | 보안점검, 제도 개선 논란 |

결론

이 세 해킹사건은 모두 대규모 개인정보 또는 중요 정보 유출, 내부 시스템 취약점, 보안 관리 부실, 2차 피해 우려, 정부 조사 등에서 뚜렷한 공통점을 보입니다. 이는 한국 사회 전반의 정보보호 체계 강화와 개인정보 관리 개선의 필요성을 시사합니다13568.

Citations:

- http://www.boannews.com/media/view.asp?idx=136972

- https://www.tleaves.co.kr/news/articleView.html?idxno=7485

- https://www.outsourcing.co.kr/news/articleView.html?idxno=101784

- https://www.newstong.co.kr/mobile/NewsView.aspx?seq=13603661&allSeq=27&txtSearch=&cate=0&cnt=-5&subCate=2&order=default&newsNo=3

- https://www.yna.co.kr/view/AKR20231010052951504

- https://studio24.kr/2803

- https://ggonmerr.tistory.com/596

- https://www.etnews.com/20241216000318

- https://huggingface.co/bakch92/results/commit/8483f0c569e94ec3ead0a7f9010014fabae15520.diff?file=tokenizer.json

- https://huggingface.co/dsksd/bert-ko-small-minimal/commit/92e5404d48776e87d0254a00c8897ea407601ec9.diff?file=vocab.txt

Perplexity로부터의 답변: pplx.ai/share

'Society사회,시사' 카테고리의 다른 글

| [AI뉴스] 이재명 상고심 결과 - 2심 판결(무죄)을 파기한다. (4) | 2025.05.01 |

|---|---|

| [AI분석] 이재명 후보의 상고심 결과 예상 시나리오 3가지 (2) | 2025.04.29 |

| [AI기고] 윤석열 탄핵 인용과 앞으로 우리가 갖춰야 할 자세 (2) | 2025.04.04 |

| [AI분석]대통령 권한 대행 체제는 어째서 헌법재판관 임명에 적극적이지 않는가? (0) | 2025.03.31 |

| [AI분석] 마은혁 후보자, 그는 누구인가? (0) | 2025.03.31 |